WLAN-Modul (RADIUS)#

Das IServ WLAN-Modul integriert einen RADIUS Server auf dem IServ. RADIUS ermöglicht eine benutzerspezifische Anmeldung an dem bestehenden WLAN-Netz. Mit dem Modul werden drei Rechte in der Rechteverwaltung angelegt, zusätzlich müssen die Access Points für den Einsatz eines RADIUS-Servers konfiguriert werden. Bei der Anmeldung eines neuen Clients muss dort noch das SSL Zertifikat akzeptiert werden.

Einrichtung des WLAN-Moduls#

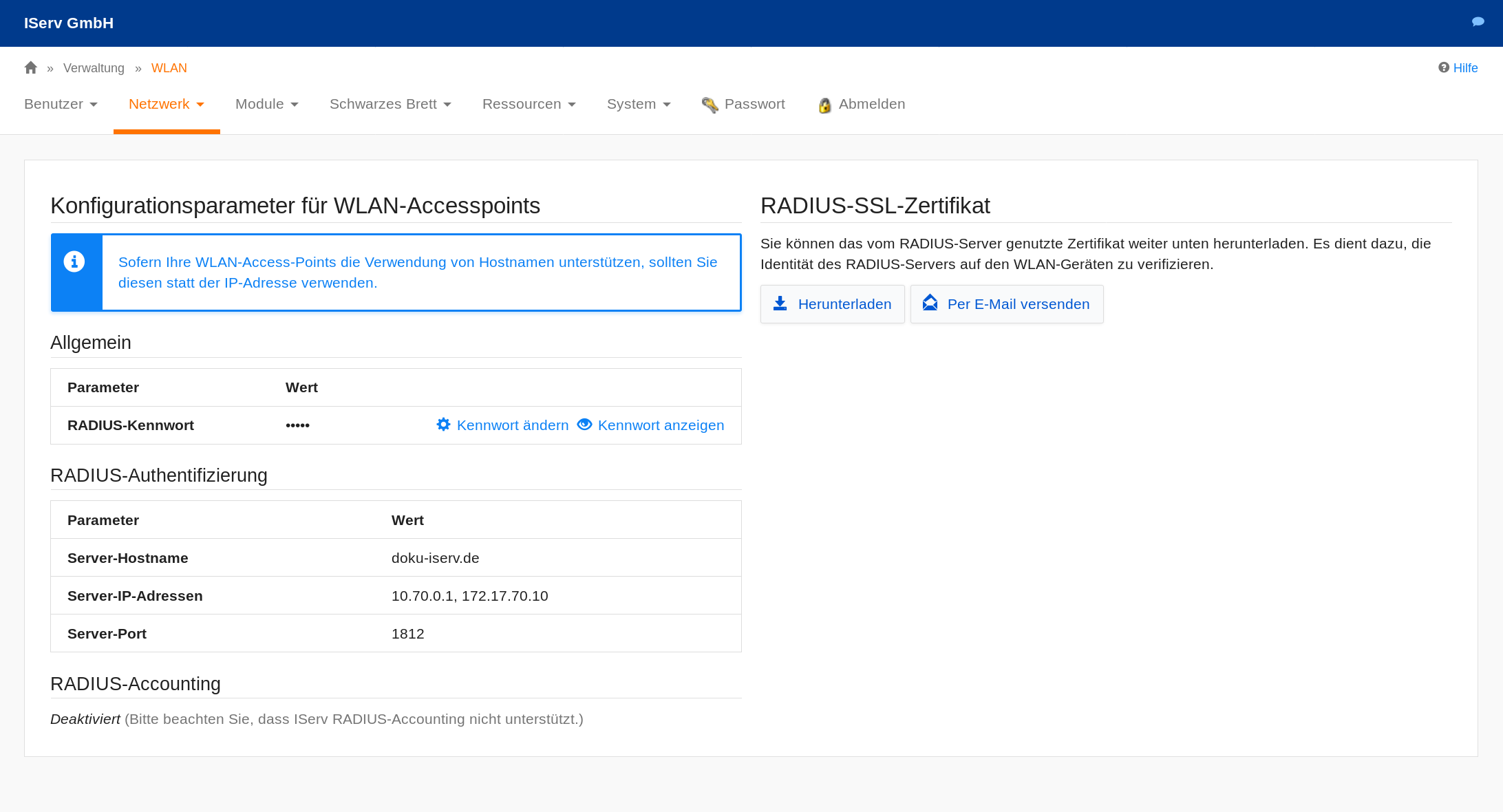

Eine Übersicht über die notwendigen Einstellungen für Access-Points ist unter einsehbar.

Diese Einstellungen müssen in die Access-Points eingetragen werden.

Allgemein#

RADIUS-Kennwort: Auch

SecretoderSicherheitsschlüsselgenannt, wird als gemeinsames Geheimnis von RADIUS-Server und Access-Point verwendet, um die Kommunikation untereinander abzusichern. Der Wert ist standardmäßig maskiert und kann bei Bedarf über die Schaltfläche Kennwort anzeigen angezeigt werden. Normalerweise muss das Kennwort nicht geändert werden, sollte dies dennoch notwendig sein, kann dies über die Schaltfläche Kennwort ändern erfolgen oder unter konfiguriert werden.

RADIUS-Authentifizierung#

Server-Hostname / Server-IP-Adressen: Eine dieser Werte muss auf den Access-Points als RADIUS-Server konfiguriert werden, dabei sollte der Hostname bevorzugt werden, sofern der Access-Point dies unterstützt. Andernfalls muss eine der Server-IP-Adressen verwendet werden. Dabei sollte nach Möglichkeit die IP-Adresse verwendet werden, welche sich im selben IP-Subnetz wie der Access-Point befindet.

Server-Port: Der Port für den RADIUS-Authentifizierung-Server, welcher auf den Access-Points eingetragen sein muss.

Die Access Points müssen außerdem für den Betrieb von WPA-Enterprise oder WPA2-Enterprise konfiguriert werden. Letzteres sollte aus Sicherheitsgründen bevorzugt werden und in der Regel problemlos funktionieren. Die SSID sollte auf allen Access Points identisch sein. Als Verschlüsselung wird AES empfohlen, für ältere Clients ist bei Bedarf ist auch der Einsatz von TKIP möglich.

Wir empfehlen nach Möglichkeit ausschließlich WPA2 mit AES-Verschlüsselung zu verwenden. Diese Einstellungen sollten von allen zeitgemäßen Clients unterstützt werden. Um auch ältere Clients zu unterstützen kann auch WPA mit TKIP verwendet werden. Ein Parallelbetrieb ist je nach Access Point gegebenfalls möglich.

RADIUS-Accounting#

Eventuell vorhandene Unterstützung für RADIUS-Accounting muss auf den Access-Points deaktiviert werden, da IServ die entsprechenden Funktionalitäten nicht unterstützt.

RADIUS-SSL-Zertifikat#

Der RADIUS-Server des IServs weist sich mit einem SSL-Zertifikat aus. Falls ein WLAN-Client dieses zur Verifizierung des Servers benötigt, kann das Zertifikat auf der rechten Seite über die Schaltfläche Herunterladen heruntergeladen werden. Über die Schaltfläche Per E-Mail versenden ist auch entsprechend ein Versand des Zertifikates per E-Mail möglich.

Clients#

Die Konfiguration von Clients ab Windows 7, Mac OS X, Ubuntu, Android und iOS sollte intuitiv funktionieren. Nach dem Verbinden mit dem WLAN müssen ggf. das SSL-Zertifikat einmalig akzeptiert und Benutzername sowie Kennwort des Benutzers zum IServ eingegeben werden.

Bei Verwendung der empfohlenen Option „Private Zertifizierungsstelle“ finden Sie Hinweise zur Einrichtung der Clients in den Benutzereinstellungen, die über ein Dropdown-Menü an Ihrem Anzeigenamen oben links erreicht werden können.

Konfiguration des Moduls#

Hinweis

Sollen die Rechte nach einer Änderung direkt gelten, muss manuell ein iservchk ausgeführt werden. Wird dies nicht gemacht, werden die Änderungen erst beim nächtlichen iservchk übernommen.

In der Systemkonfiguration unter gibt es nach der Installation des Moduls fünf neue Einträge:

Modul: RADIUS-Server#

Hinweis

Der Typ des SSL-Zertifikates, welches vom RADIUS-Server genutzt wird. Ein Zertifikat, das von einer privaten Zertifizierungsstelle (Certificate Authority/CA) ausgestellt wurde, funktioniert mit aktuellen Geräten und Betriebssystemen in der Regel am bestem. Möglicherweise müssen Sie zunächst das CA-Zertifikat importieren. Wenn Sie Clients unterstützen müssen, bei denen ein Import nicht möglich ist, müssen Sie eventuell auf das offiziell signierte Zertifikat wechseln. Dies wird das globale Server-SSL-Zertifikat nutzen, das von Let’s Encrypt signiert ist. Beachten Sie, dass das offiziell signierte Zertifikat alle drei Monate erneuert wird und die Benutzer möglicherweise erneut bestätigen müssen, dass das RADIUS-WLAN-Netzwerk vertrauenswürdig ist. Die Option Selbstsigniert funktioniert ähnlich wie die private Zertifizierungsstelle, aber Benutzern wird kein CA-Zertifikat zum Import bereitgestellt.

RADIUS-Kennwort: Hier wird das aktuelle

Secretangezeigt. Dieses wird für die Konfiguration der Access Points benötigt.RADIUS-Zertifikatstyp: Legt den Typ für die Signierung des SSL-Zertifikats fest, welches vom RADIUS-Server verwendet wird. Diese Option sollte in der Regel den standardmäßig eingestellten Wert beibehalten und nur in Ausnahmefällen verändert werden.

Modul: WLAN#

IP-Bereich für WLAN-Geräte: IServ erstellt, sofern die Option Eintrag in der Geräteverwaltung für neue WLAN-Geräte anlegen aktiviert ist, neue Einträge in der Geräteverwaltung für alle Geräte, die sich erstmalig über RADIUS anmelden und weist diesen eine freie IP-Adresse aus diesem Bereich zu. Bitte benutzen Sie die

CIDR-Notation und vergewissern Sie sich, dass der angegebene Bereich innerhalb eines erreichbaren LAN-Bereichs liegt.Eintrag in der Geräteverwaltung für neue WLAN-Geräte anlegen: Standardmäßig ist hier Ja eingestellt. Wenn die Option aktiviert ist, wird für jedes Gerät, welches sich über den RADIUS-Server anmeldet, ein Eintrag in der Geräteverwaltung angelegt. Dieser wird mit dem Benutzer als Besitzer verknüpft, dessen Zugangsdaten bei der erstmaligen Anmeldung über RADIUS für dieses Gerät verwendet wurden. Der Eintrag für das Gerät wird entweder nach der eingestellten Zeitspanne in der Konfigurationsoption Anzahl der Stunden nach der WLAN-Geräte gelöscht werden oder spätestens bei der Entfernung des Benutzers, der als Besitzers des Gerätes agiert, gelöscht.

Anzahl der Stunden nach der WLAN-Geräte gelöscht werden: Standardeinstellung ist, dass die Geräte nach 180 Tagen (4320 Stunden) gelöscht werden. Sofern hier 0 Stunden steht, werden die Geräte, welches sich über den RADIUS-Server angemeldet haben, nicht automatisch aus der Geräteverwaltung gelöscht. Es werden nur Geräte gelöscht, deren IP-Adresse in der Geräteverwaltung sich im in der Konfigurationsoption eingestellten IP-Adressbereich befinden. Dieser wird entsprechend in der Konfigurationsoption IP-Bereich für WLAN-Geräte eingestellt. Die Geräte werden gelöscht, nachdem sie nach der Anzahl der eingetragenen Stunden nicht mehr im Netzwerk aktiv waren.

Standardraum für neue WLAN-Geräte: Wird hier ein Raumname eingetragen, so werden neue WLAN-Geräte, die in der Geräteverwaltung eingetragen werden, diesem Raum zugeordnet.

Rechte#

In der Rechteverwaltung werden mit der Installation des Moduls folgende Rechte angelegt:

Anmelden an mit RADIUS gesichertem WLAN: Sofern Sie die Anmeldung auf bestimmte Gruppen beschränken möchten, tragen Sie die entsprechenden Gruppen hier ein. Bitte beachten Sie, dass Rollen an dieser Stelle nicht unterstützt werden, eine Rechtevergabe über eine Rolle hat keine Auswirkung.

Internetzugang für neue WLAN-Geräte standardmäßig gewähren: Nur Mitglieder aus hier eingetragenen Gruppen oder Rollen dürfen nach der Anmeldung am RADIUS-WLAN auch automatisch das Internet mit dem jeweiligen Gerät nutzen. Benutzer, die dieses Recht nicht erhalten haben, können nach der RADIUS-Anmeldung mit dem jeweiligen Gerät nur das interne Netzwerk nutzen und auf den IServ zugreifen.

Proxyserver für neue WLAN-Geräte standardmäßig erzwingen: Sollen bestimmte Benutzer nur über den Proxy des IServ auf das Internet zugreifen können, tragen Sie die entsprechenden Gruppen oder Rollen hier ein.

Tipps zur manuellen Konfiguration unter Linux#

Wenn Sie ein Linux ohne grafische Oberfläche einsetzen, müssen Sie die Konfiguration in der Datei wpa_supplicant.conf vornehmen. Nachfolgend finden Sie eine Beispielkonfiguration.

network={

ssid="Ihre_WLAN_SSID"

scan_ssid=1

key_mgmt=WPA-EAP

pairwise=TKIP

eap=PEAP

identity="IServ Benutzer/Account"

password="Zugehöriges Passwort"

}

Warnung

Bedenken Sie, dass diese Konfiguration und damit auch Benutzername und Passwort im Klartext abgespeichert werden. Dies kann ein potentielles Sicherheitsrisiko darstellen.