Entra-ID-Anbindung#

Die Entra-ID-Anbindung synchronisiert ausgewählte Benutzer und Gruppen zu Microsoft Entra ID und ermöglicht die Anmeldung dieser Benutzer mit ihrem IServ-Konto.

Anbindung einrichten#

Im IServ befindet sich die Konfiguration für die Entra-ID-Anbindung unter Verwaltung -> Module -> Entra-ID-Anbindung.

Bemerkung

Es können nur neue Konten angebunden werden. Eine Migration von Konten, die bereits in Entra ID angelegt wurden, wird aktuell nicht unterstützt. Bei einer Anbindung werden immer alle Konten der Domain übernommen.

Bemerkung

Bekannte Einschränkungen: In einigen Desktop-Anwendungen von Microsoft (z.B. OneDrive, OneNote, …) wird man wiederholt aufgefordert sich anzumelden. Dies erfordert eine Benutzerinteraktion, jedoch in Normalfall kein erneutes Eingeben der Benutzerdaten. Im Web-Browser tritt dies nicht auf (siehe „Angemeldet bleiben“).

IServ-Applikation in Entra ID einrichten#

Damit der IServ in der Lage ist, die Benutzer und Gruppen zu synchronisieren, muss eine „App-Registrierung“ in Entra ID eingerichtet werden.

Gehen Sie zu https://entra.microsoft.com

„App-Registrierungen“ auswählen

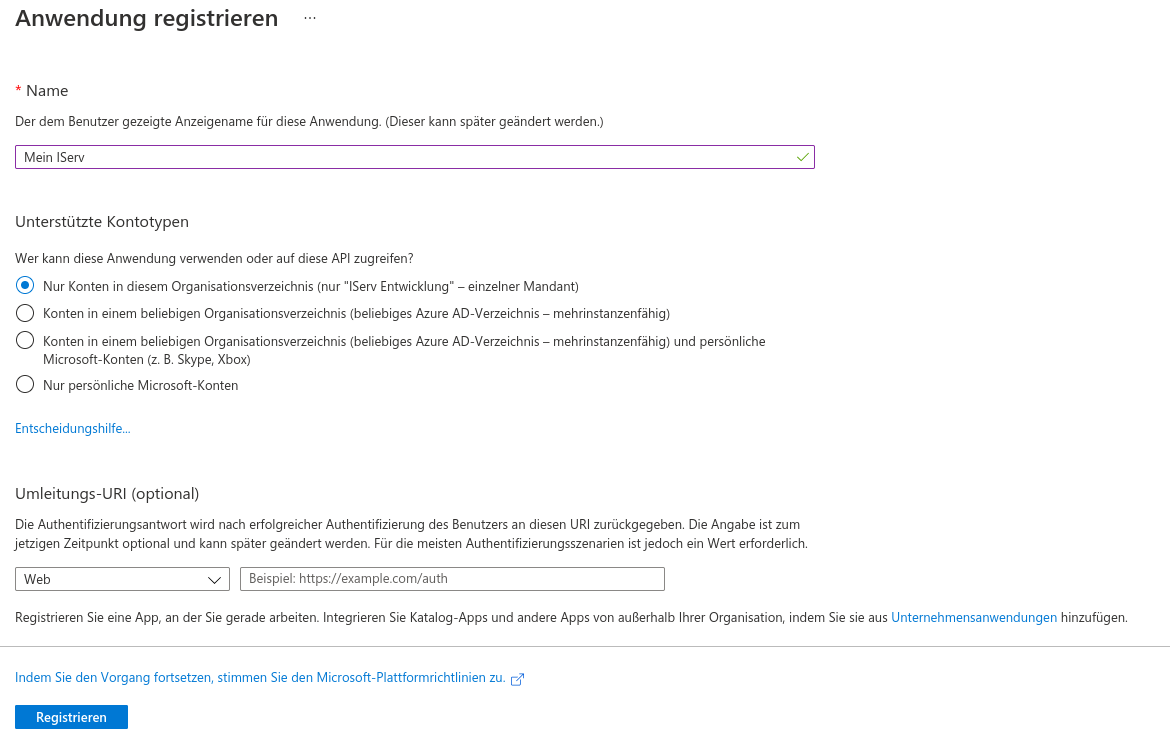

„Neue Registrierung“ auswählen

Namen für die neue App-Registrierung eintragen

Umleitungs-URI festlegen: Plattform „Web“ auswählen und URI im Format

https://mein-iserv.de/iserv/azureconnector/admin/configuration/authorizeeintragen.mein-iserv.dedurch den Servernamen des IServ ersetzen.„Registrieren“ auswählen

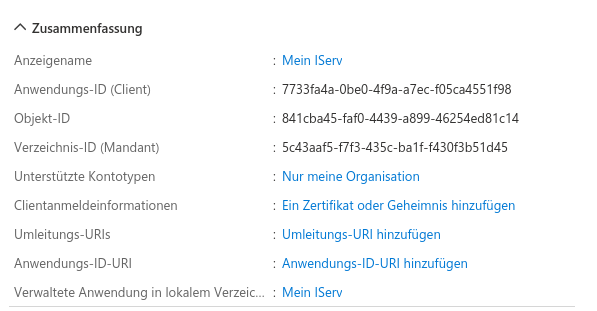

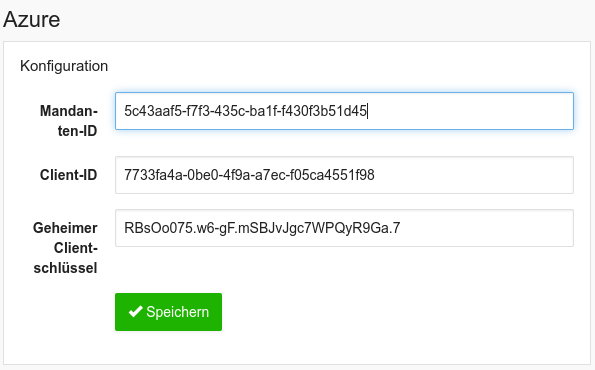

Anwendungs-ID (Client) im gleichnamigen Feld in IServ hinterlegen

Verzeichnis-ID (Mandant) im gleichnamigen Feld in IServ hinterlegen

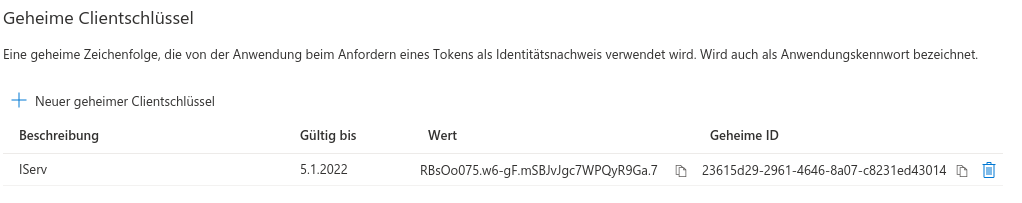

„Zertifikate und Geheimnisse“ in der Seitenleiste auswählen

„Neuer geheimer Clientschlüssel“ auswählen

Beschreibung des Schlüssel und Ablaufzeitpunkt auswählen

„Wert“ des Schlüssels kopieren und bei „Geheimer Clientschlüssel (Wert)“ in IServ hinterlegen

„API-Berechtigungen“ in der Seitenleiste auswählen

„Berechtigung hinzufügen“ auswählen

Große Schaltfläche „Microsoft Graph“ auswählen

„Delegierte Berechtigungen“ auswählen

Berechtigung „Directory.AccessAsUser.All“ auswählen

„Anwendungsberechtigungen“ auswählen

Berechtigungen „Domain.ReadWrite.All“, „Group.ReadWrite.All“ und „User.ReadWrite.All“ auswählen

„Berechtigung hinzufügen“ und „Administratorzustimmung erteilen“ auswählen

Zu synchronisierende Benutzer und Gruppen auswählen#

Mit dem Recht „Benutzer zu Entra ID synchronisieren“ wird gesteuert, welche Benutzer synchronisiert werden. Mit dem Gruppenmerkmal „Gruppe zu Entra ID synchronisieren“ wird gesteuert, welche Gruppen synchronisiert werden. Gruppenmitgliedschaften werden anhand beider Attribute angelegt.

Die Synchronisation erfolgt automatisch. Die erste Synchronisation kann mehr Zeit benötigen.

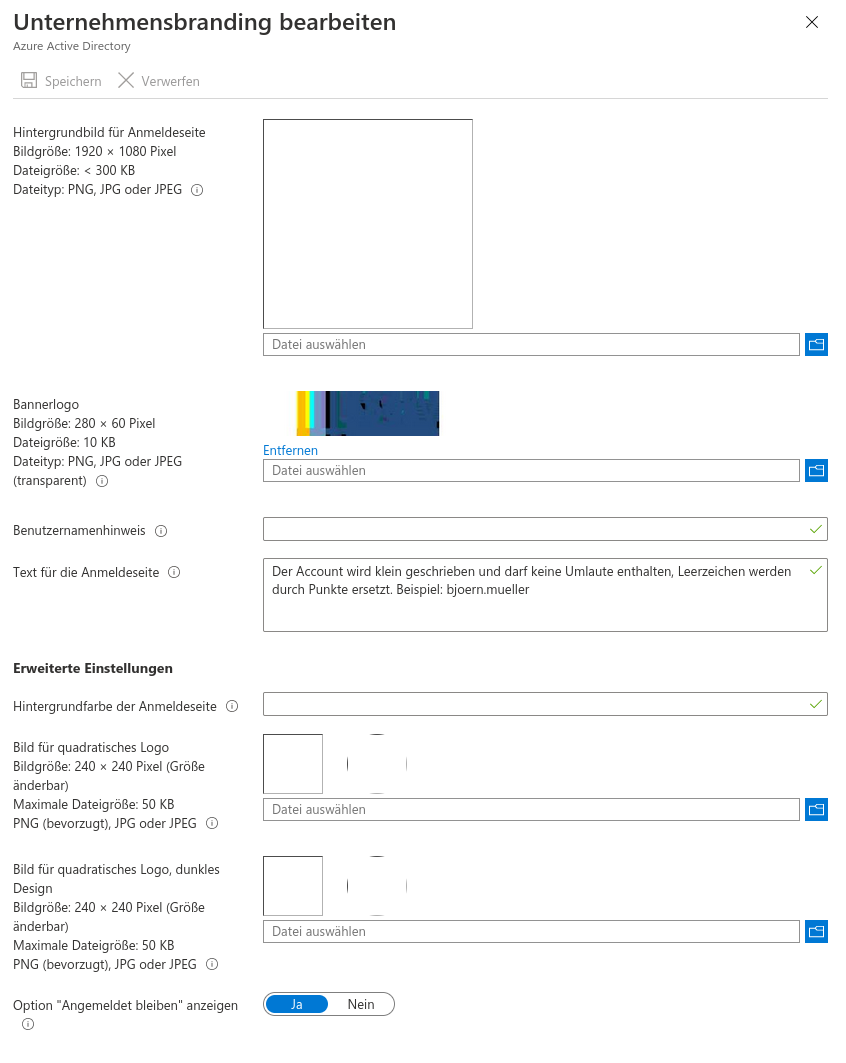

Angemeldet bleiben konfigurieren#

Um in den Entra ID-Applikationen angemeldet zu bleiben, muss diese Option innerhalb Entra ID aktiviert werden.

Gehen Sie zu https://entra.microsoft.com

„Identität“ / „Benutzer“ / „Benutzereinstellungen“ in der linken Navigationsleiste auswählen

‚Option „„Benutzer angemeldet lassen“ anzeigen“ auf „Ja“ stellen.